eventux

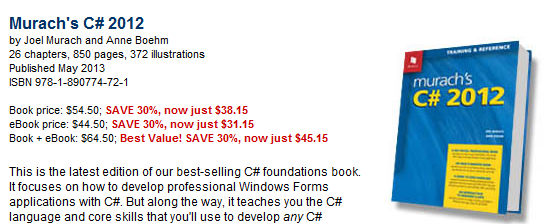

Recensione libro C# 2012 (Murach)

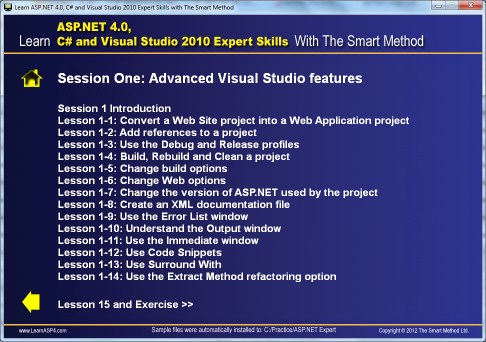

Anche questo libro, come il precedente di cui ho parlato (quello sui Reporting Services della Packt), l’ho ricevuto in omaggio dalla Murach per segnalarne, con osservazioni e critiche obiettive, la sua recente pubblicazione (maggio di quest’anno).

Il libro si distingue subito per la consistenza (oltre 850 pagine) e le dimensioni non comuni, pagine larghe ed estese. Non è a colori, ma è impaginato con grande cura e la rilegatura è molto comoda e flessibile.

Questi gli aspetti fisici principali, e qua sotto un paio di immagini, di come è realizzato.

Mentre qua mi sono divertito a fotografarne lo spessore, come si vede piuttosto notevole, ma agevolato da una rilegatura molto flessibile e comoda.

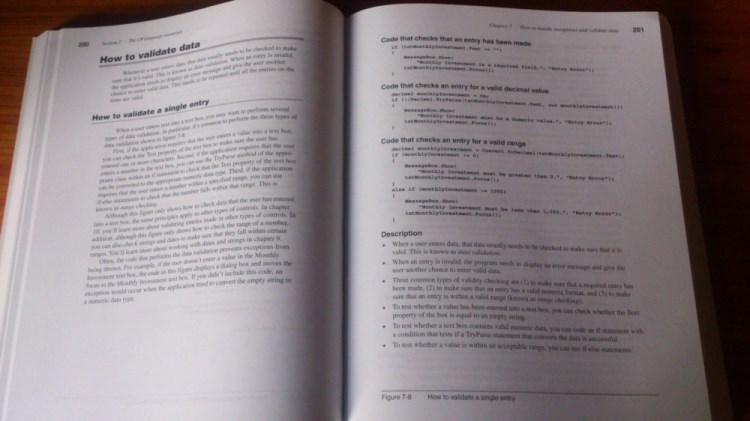

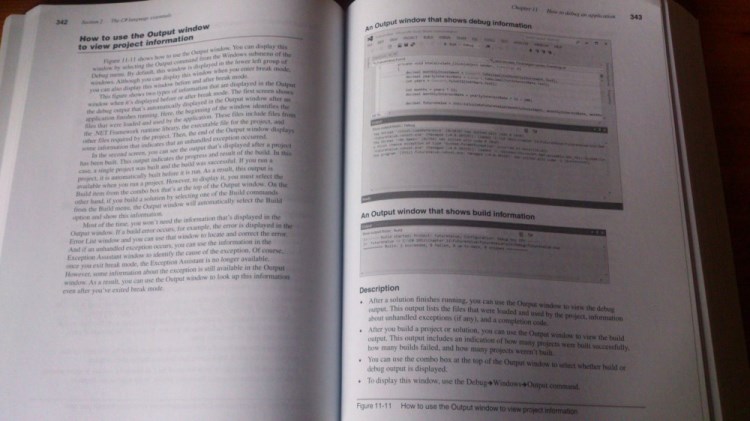

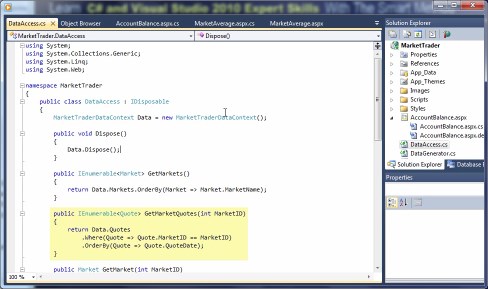

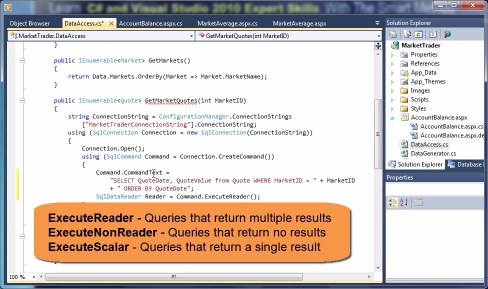

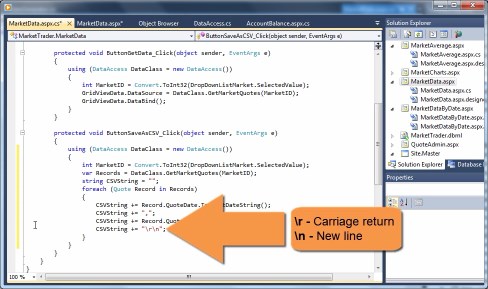

Come si potrà forse notare questo libro ha una caratteristica praticamente unica. Nella quasi totalità delle pagine di sinistra, gli autori spiegano la teoria, mentre nelle pagine di destra (realizzate come immagine) si mostrano esempi di codice, elenchi puntati riassuntivi e note a margine varie.

Non sempre è però così: spesso il codice è così lungo che necessita di entrambe le pagine, come si vede nella seconda immagine.

I capitoli totali sono 26, tutti piuttosto corposi ed impegnativi temporalmente nella lettura.

L’inglese è incredibilmente comprensibile: sembra quasi che gli autori abbiano scelto con cura le parole, evitando assolutamente le parole meno conosciute e frequenti.

Dato che l’argomento è C# 2012, come ambiente di sviluppo viene utilizzato Visual Studio 2012 (una qualsiasi edizione va bene, anche la Express).

Gli screenshot dell’ambiente di sviluppo sono ben realizzati e definiti.

Ma veniamo al contenuto, aspetto più importante da considerare, al di là dei puri aspetti estetici di contorno.

È un libro per principianti: si parte proprio dalle basi, sia per quanto riguarda il linguaggio sia per l’ambiente di sviluppo. Gli esempi sono sintetici e piuttosto semplici. Gli autori sviluppano esempi considerando un’ipotetica società industriale, con tanto di ordini, impiegati, fornitori ecc.

E soprattutto non si fa uso di Console Application, come succede in tanti altri libri sull’argomento, ma si utilizzano quasi esclusivamente applicazioni Windows Forms.

Alcuni capitoli, infatti, approfondiscono anche gli aspetti estetici e di generale costruzione di forms.

Per quanto riguarda l’accesso ai dati, si fa uso solo di ADO.NET classico, senza nessun riferimento a particolari ORM, Entity Framework in particolare.

Questo può essere vantaggioso per chi inizia da zero, ma preclude parecchie strade professionali, dove il “vecchio” ADO.NET viene rimpiazzato da più moderni metodi per gestire la base dati.

Non si parla di ASP.NET, ma si approfondisce piuttosto bene LINQ.

Forse un po’ fuori luogo gli ultimi capitoli che forniscono un’infarinatura sullo sviluppo in Windows 8.

Al termine di ogni capitolo non ci sono test o quiz a cui rispondere, ma vengono proposte brevi esercitazioni passo per passo da completare al pc.

Il codice è ben indentato ma, stranamente, utilizza un font in grassetto abbastanza inconsueto per questa tipologia di manuali.

Qua sotto i dettagli del libro. Come si vede è possibile acquistarlo anche in versione solo digitale.

Che dire, un libro certamente utile ed indicato per i principianti.

Gli utenti già esperti procederanno con grande fatica nella sua lettura, dato che gli autori si soffermano a spiegare proprio tutto.

Su Amazon Italia non ha un prezzo nemmeno eccessivo, circa 36 euro.

Probabilmente nei prossimi mesi tornerò a parlare della Murach con il suo nuovo libro dedicato ad ASP.NET 4.5.

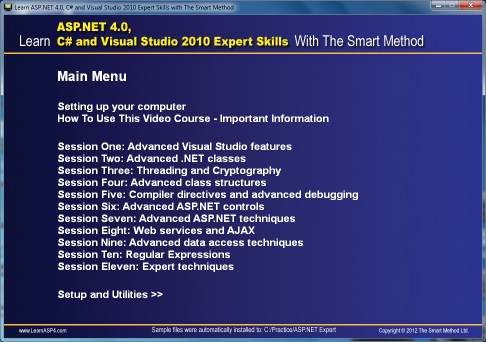

Table of contents

3 - Chapter 1 - How to get started with Visual Studio

35 - Chapter 2 - How to design a Windows Forms application

57 - Chapter 3 - How to code and test a Windows Forms application

Section 2 The C# language essentials

97 - Chapter 4 - How to work with numeric and string data

135 - Chapter 5 - How to code control structures

161 - Chapter 6 - How to code methods and event handlers

185 - Chapter 7 - How to handle exceptions and validate data

213 - Chapter 8 - How to use arrays and collections

253 - Chapter 9 - How to work with dates and strings

279 - Chapter 10 - More skills for working with Windows forms and controls

321 - Chapter 11 - How to debug an application

Section 3 Object-oriented programming

353 - Chapter 12 - How to create and use classes

395 - Chapter 13 - How to work with indexers, delegates, events, and operators

423 - Chapter 14 - How to work with inheritance

461 - Chapter 15 - How to work with interfaces and generics

491 - Chapter 16 - How to organize and document your classes

Section 4 Database programming

511 - Chapter 17 - An introduction to database programming

543 - Chapter 18 - How to work with data sources and datasets

585 - Chapter 19 - How to work with bound controls and parameterized queries

621 - Chapter 20 - How to use ADO.NET to write your own data access code

Section 5 More skills for working with data

663 - Chapter 21 - How to work with files and data streams

685 - Chapter 22 - How to work with XML files

707 - Chapter 23 - How to use LINQ

Section 6 Enhancement, deployment, and Windows 8

735 - Chapter 24 - How to enhance the user interface

759 - Chapter 25 - How to deploy an application

789 - Chapter 26 - An introduction to Windows 8 programming

823 - Appendix A - How to install and use the software and files for this book

830 - Index

NB:

Foto realizzate con Sony Xperia Ion.

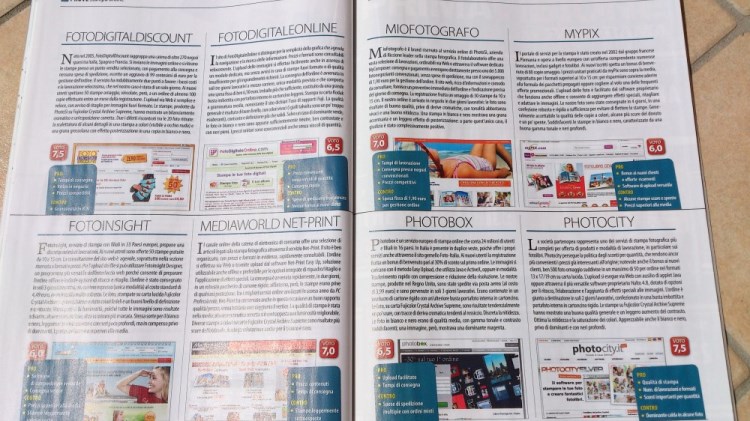

PC Professionale agosto 2013

Dopo il numero di luglio che mi è andato tranquillamente perso, ritorno a parlare di PC Professionale con queste 170 pagine del numero di agosto.

Gli argomenti interessanti e variegati, come sempre, non mancano.

Tipicamente estiva è la rassegna dei 20 più conosciuti servizi (o siti) di stampa online, dove poter mettere su carta le foto delle vacanze. Sono ancora tanti, infatti, quelli che continuano ad apprezzare la vecchia carta fotografica, e non si limitano a vedere le foto sul pc o tablet in formato digitale.

Di ogni servizi ne vengono riassunti pregi e difetti, con voto finale. Si può notare come la votazione si mantenga per tutti e 20 in un range tra il 6,0 e il 7,5, segno che nessuno si è comportato malissimo e tantomeno nessuno eccelle in maniera plateale.

Confrontando gli analoghi articolo degli anni passati si nota che alcuni siti sono rimasti ottimi, come Tiscali Photo e Mediaworld Net-Print.

Più avanti, alla pagina 102, si rimane in materia estiva, proponendo la prova di 14 fotocamere cosiddette “all-weather”, cioè utilizzabili sott’acqua e che non temono polvere e sabbia.

Non entro nel dettaglio dell’articolo; gli appassionati troveranno di che apprendere.

Più interessante, e quanto mai attuale, è l’articolo dedicato alle offerte di mobilità offerte dai principali provider italiani a pag. 88. Si analizzano i casi per smartphone e tablet (in cui rientra anche il pc), sia per connessioni dall’Italia che dall’estero. Non mancano approfondimenti sulla tecnologia LTE per le connessioni ad alta velocità e su come si può condividere l’accesso wireless utilizzando i sempre più diffusi router portatili (in questo caso una procedura dettagliata di configurazione non sarebbe stata sgradita).

Si può notare come le offerte prevedano ormai tutte un monte ore mensile (o settimanale) di dati scaricabili, spesso davvero esiguo per un uso normale.

Mi riferisco alle offerte che impongono un solo Giga al mese, davvero troppo poco.

Tra l’altro, a questo trend si sta allineando pure la TIM.

La mia chiavetta internet che uso prevalentemente in montagna, a fine agosto scade.

Fino a circa metà luglio, nella pagina personale a cui si accede ad ogni connessione, era raffigurata la possibilità di rinnovarla per un altro anno passando da 50 a 60 ore mensili per un costo annuo di 89 euro.

Decisi di aspettare un po’ prima di procedere con il rinnovo. Dal primo agosto questa possibilitàè sparita. Ora posso rinnovare solo (almeno sembra) con l’offerta Internet Start: 1 GB al mese per 10 euro al mese, assolutamente molto meno conveniente di quella precedente.

Se faccio solo un aggiornamento di Windows, scarico un video o un programma, ho già esaurito il plafond.

Credo proprio che dovrò cercare altri lidi, vedremo.

Tornando a PC Professionale segnalo un valido articolo di 4 pagine nella rubrica Software dedicato alla prossima versione di Windows 8, denominata Windows 8.1, che è in realtà non è una vera e propria nuova release, ma un corposo aggiornamento.

Le migliorie, da quanto si legge, sono rivolte soprattutto all’usabilità, aspetto su cui tanti utenti non si erano trovati molto bene. Staremo a vedere come viene accolta questa nuova versione, pronta per la fine dell’anno.

Nella rubrica Hardware segnalerei invece la prova di un ibrido tra smartphone e tablet, il Fonepad della Asus, con schermo da 7 pollici e prezzo molto concorrenziale, 229 euro.

Stupisce la mancanza di un auricolare: chi appoggerebbe un tale dispositivo all’orecchio per fare una telefonata? Molto più comodo l’utilizzo per navigare, date le sue generose dimensioni.

Questo mese nessun notebook testato, ma un ebook reader sì, il Kobo Aura HD, che riceve un 8,5 come voto grazie ad uno schermo eInk molto definito.

Pur non essendo io né un esperto né un appassionato di videogiochi, ho letto con molto interesse e coinvolgimento il bell’articolo di Massimo Nicora a pag. 62 che racconta la storia delle console da giochi mettendo poi alla prova le 2 vere contendenti, ovvero la XBOX One della Microsoft e la Playstation 4 della Sony.

Molto belle anche le immagini accompagnatorie che mostrano come erano fatte le console dell’epoca, partendo addirittura dalla Magnavox Odyssey del 1972.

Alla fine vince, pur di poco, la Playstation 4, che tra l’altro costa anche 100 euro in meno (399 rispetto a 499).

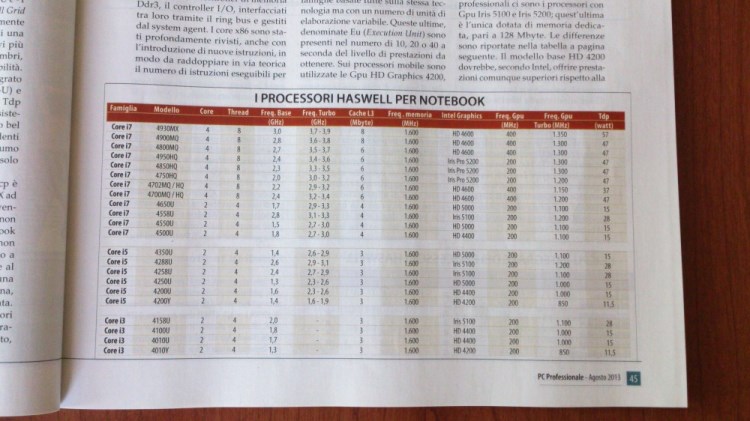

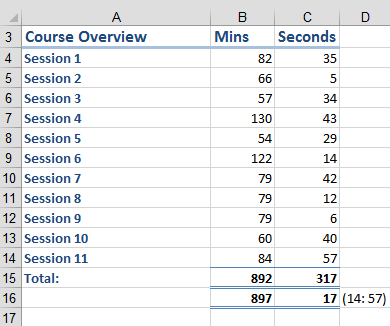

L’articolo del mese è comunque quello dedicato ai processori Intel di quarta generazione, chiamati Haswell.

Vengono anche provati i primissimi notebook hanno a bordo uno di questi nuovi modelli, ovvero l’Apple MacBook Air 13 (Prezzo: 1.329 € - Voto: 8,5), il Sony Vaio Duo 13 (Prezzo: 1,829 € - Voto: 7,0) e il Sony Vaio Pro 13 (Prezzo: 1,299 € - Voto: 8,0).

Qua sotto una tabella molto importante e che servirà nel futuro: l’elenco di questi nuovi processori.

Da quanto si legge questa nuova generazione di processori per notebook valgono effettivamente la spesa non tanto per l’incremento impressionante delle prestazioni, ma per un consumo talmente ridotto che consentono durate delle batterie mai viste prima.

L’ultimo articolone del mese, quello proprio prima delle rubriche in coda alla rivista, espone in maniera dettagliatissima le caratteristiche delle 3 maggiori web mail disponibili, ovvero Gmail, Outlook.com (la parte web di Outlook) e Yahoo! Mail.

Anche qua l’articolo inizia in maniera avvincente raccontando come si è evoluta la gestione della posta elettronica negli ultimi 20 anni. L’articolo premia maggiormente (voto 8,5) Gmail, mettendo in seconda posizione Outlook.com (voto 8,0) e come terzo Yahoo! Mail, ma ognuna di esse presenta caratteristiche e peculiarità da individuare e far combaciare bene alle proprie esigenze. Tutto sta, ovviamente, nel disporre di una connessione internet, dato che ora i messaggi non sono più in locale sul pc.

Ci sono alcuni box in cui si spiega, passo per passo, come portare a termine utili e quasi indispensabili operazione, come la gestione di più account in un unico punto. Peccato però che gli screenshot accompagnatori siano di dimensione così ridotta da non essere praticamente leggibili (vedi pag. 124).

Nella rubrica Hacks sono venuto a conoscenza di una utility che diventerà presto una presenza fissa nella mia toolbox, ovvero Driver Booster, che permette di sapere se i vari driver installati sul proprio pc sono aggiornati o meno, consentendo anche di fare un upgrade massivo di tutti loro. Impagabile.

La rubrica Sviluppo, visto che siamo in un agosto infuocato, tratta di nuvole, ovvero del cloud.

In sole 3 pagine non si può approfondire più di tanto un argomento del genere, ed infatti viene fatto solo un excursus molto ad alto livello, spiegandone pregi e difetti, compresi costi e licenze. Va bene giusto per farsi un’idea di cosa è.

Mi auguro sempre che questa rubrica acquisisca una maggiore importanza e presenza: sono tanti, infatti, gli sviluppatori che leggono PC Professionale (fosse solo per restare aggiornati sull’hardware), e trovare alcune pagine che parlino di programmazione farebbe molto piacere.

Qua sotto la home page del Dvd, a cui si accede con il seguente codice; PCPZ1269.

Come si vede proprio in cima, ci sarebbe l’opportunità di avere completamente gratis per un anno il software antivirus Defenx. A quanto pare però la proposta è decaduta, probabilmente non per responsabilità di PC Professionale, che rimane comunque responsabile di controllare con più cura il comportamento delle società con cui collabora e propone queste iniziative ai propri lettori.

Sembrerebbe numerata anche la promozione per l’utilissimo Wise Care 365 PRO.

Da questo link:

http://wisecleaner.com/giveaway/PCProfessionale.html

si legge che le licenze semestrali pronte da elargire erano in tutto 5300.

Non dovrebbero però esserci problemi nel venirne in possesso almeno di una, dato che quando ho inserito i miei dati per ottenere la mia personale (il 4 agosto) ce erano disponibili ancora ben 5210.

Più interessante la possibilità di scaricarsi (e stamparsi, volendo) il primo numero di Easy, il nuovo magazine tecnologico uscito il mese scorso.

Utile, inoltre, l’aver inserito in ogni sezione della cartella Toolkit un link per scaricarsi tutti i programmi facenti parte della sezione in oggetto (sistema, sviluppo, sicurezza, multimedia, ecc.).

In tal modo li si ha tutti in un colpo solo.

Sommario

First Looks

Hardware

Editoriale Hardware

Wi-Fi: l’approssimazione della politica

- Da Intel nuova linfa al mercato Ssd

- Un altro tassello del puzzle Nvidia: GTX 760

- Asus Fonepad, il telefono dentro al tablet

- Canon reinventa la fotocamera compatta, Powershot N

- Un restyling azzeccato per Fujifilm X100s

- Scanner Canon ImageFormula P-208

- Kobo Aura HD, l’eReader ad alta risoluzione

- Lo smartphone contro la crisi: Smart Mini Vodafone

Hardware

Editoriale Software

La rivoluzione di Ballmer

- Disponibile l’anteprima pubblica di Windows 8.1

- Photoshop CC arriva dal cloud

- Box: storage, condivisione e collaborazione nel cloud

- Kaspersky Pure 3.0: difesa a 360 gradi

In profondità

Prove

Notebook con Haswell

Maggiore efficienza, consumi ridotti e prestazioni grafiche superiori. E un’autonomia delle batterie mai vista prima.

Processori grafici: Trinity Reloaded

Con Richland, l’erede di Trinity, Amd migliora l’efficienza energetica e alza le frequenze operative.

Service di stampa

Abbiamo messo a confronto venti tra i fotolaboratori più popolari in Italia.

La posta è in Rete

Esaminiamo e mettiamo alla prova i migliori servizi di webmail

Rassegna

Fotocamere unbreakable

Non temono acqua, sabbia, urti e neppure neve: sono le all-weather, progettate per resistere a tutto

Tecnologia

XBOX One contro PS4

Microsoft e Sony alzano definitivamente il velo sulle loro nuove console domestiche.

Estate in mobilità

Sfruttare al meglio smartphone e tablet grazie alle offerte di connettività online e ai software di navigazione satellitare.

PC Professionale agosto 2013

N. 269

Prezzo: 6,40 €

NB

Foto realizzate con Sony Xperia Ion.

SSMS Boost un altro comodo addin per SSMS

Negli ultimi tempi mi sono messo a provare qualche tool di terze parti per migliorare la produttività con SQL Server Management Studio.Alcuni giorni fa ho provato SSMSBoost. In passato ho già illustrato le potenzialità di SSMSToolsPack e SQLPrompt, che già da tempo utilizzo, ma in questo post vorrei focalizzare l'attenzione sulle feature che SSMSBoost aggiunge al nostro SSMS. Parlerò delle seguenti aree:

- Funzionalità di user experience

- Gestione connections

- Ricerche

- Estensione dei menu

- Comandi nelle griglie

Funzionalità di user experience

message stack

Ogni messaggio è mostrato in alto a destra su di uno stack temporizzato (che tende a scomparire) e colorato (in base alla severità di quanto appare).

Shortcuts (force override)

Con questa funzionalitàè possibile fare override dei propri collegamenti (hotkeys) con un pannello di configurazione integrato nel plugin.

Gestione connessioni

Preferred connection

Con questa funzionalità si possono selezionare le connessioni ed impostarle come preferite all'avvio. Ogni connessione ha un property grid come il seguente:

In aggiunta, tramite tasto destro, è possibile selezionare "preferred connection". Le connessioni preferite vengono salvate in una lista configurabile tramite i setting.

Set as active connection

Clickando il tasto destro su un database e selezionando "set as active connection" viene cambiato il contesto di connessione corrente. La query window cambia connessione lasciando invariato il testo in essa contenuto. Questa funzionalità, usata insieme alla preferred connection, risulta veramente utile e migliora la velocità di cambio database/server.

Alert tip

Con questa funzionalitàè possibile far comparire un alert colorato (più o meno d'impatto) che aiuti lo sviluppatore comunicandogli un messaggio custom (vedi "ATTENZIONE, siamo in produzione!!" ![]() )

)

Ricerche

La funzionalità di ricerca consente l'utilizzo di wildcards per cercare solo nella lista degli oggetti sql server (non nella definizione). Tuttavia c'è un buon punto di forza.. la ricerca può essere fatta cross database, selezionando quali e quanti database considerare. Una volta selezionato un oggetto, è possibile creare anche lo statement di CREATE.

I due più grossi difetti sono però, a mio avviso:

- si può fare solo CREATE (perchè non ALTER?)

- nessuna ricerca nelle definizioni dei moduli (stored procedure, funzioni, ecc)

Menu estesi

Locate object

Premendo "Locate Object"il focus viene impostato sull'oggetto all'interno della cartella logica del database (ad esempio nella cartella stored procedures, o functions) sull'object explorer. Si tratta di una funzionalità molto simile alla "Locate On Solution Explorer" in Visual Studio di JetBrains ReSharper.

Script as

Questo è forse la più importante funzionalità fornita. Si tratta di un "go to definition", una cosa veramente utile per chi è abituato ad avere strumenti di sviluppo (codice) comodi. E questo strumento consente di aprire il nostro oggetto (si parla di programmabilità) in ALTER oppure in CREATE (ed in questo caso anche le tabelle e le viste sono supportate).

go to BEGIN/END

Simpatica funzionalità per navigare tra i livelli innestati di begin end.. Anche se è sempre meglio ridurre le nidificazioni, cercando invece di modulare ![]()

Comandi nelle griglie

Visualizers

Molto interessante. Consente di mostrare un campo binario nel suo vero contenuto.

Find in Results Grid

Questa è altrettanto importante e produttiva. La ricerca nella griglia (senza dover scrivere la select giusta eh ![]() ):

):

Supporta anche la griglia multipla e consente anche la ricerca row by row o su colonne. Supporta i wildcards, purtroppo non le regular expression.

Script templates

Con questa funzionalitàè possibile creare template utilizzabili come formato partendo da un sottoinsieme di dati in una griglia di risultati.

C# Enum è stato creato da me (veramente comodo) e ne parleremo in un post futuro.. Un template che mi risparmia tanto tempo.. Vi lascio immaginare come per ora ![]()

INSERT INTO EXEC sp o WHERE IN sono altrettanto importanti, il primo per fare già la tabella che conterrà l'EXEC di una sp, il secondo per fare già un filtro basato su una selezione.

Conclusioni

Sono veramente convinto che migliorare il nostro Management Studio sia veramente utile se si vuole aumentare la produttività. Ogni add-in che ho installato sul mio SSMS è utile per una cosa particolare. Per ora, come dicevo all'inizio del post, sto utilizzando i seguenti tool di terze parti:

SSMSToolsPack (by Mladen Pradjc)

- regions - rende molto comoda la lettura del codice e consente una buona distinzione delle aree in cui esso si vuole separare

- history and session management - con questa è possibile ripristinare una sessione precedente ogni volta che si avvia SSMS

- debug sections - si tratta di aree che, in base all'esecuzione che si decide (DEBUG o RELEASE) vengono ignorate reciprocamente per dare spazio a punti di "log" o di controllo

- execution plan analyzer - consente di analizzare il piano in maniera più approfondita, con tanti suggerimenti utili

SQL Prompt (di Red-Gate)

- format SQL and coding style - a mio avviso uno dei formatter di codice migliori in circolazione

- tab coloring (experimental) - consente la colorazione dei tab. Molto più"leggerino" di SSMSToolsPack, ma è quello che mi basta. Tuttavia, consiglio SSMSToolsPack per avere più controllo e più personalizzazioni.

- point to synonyms (experimental) - estensione dell'intellisense ai synonyms.

- enhanced intellisense - a mio avviso l'intellisense migliore esistente al momento (alias di Join automatici, match per nome campo, intellisense velocissimo e autocomplete con prossimità di stringa)

E ho scoperto infine, SSMSBoost

- gestione connessioni

- locate object

- go to definition

- template scripter

- visualizers

- gestione delle griglie

Vestire nei giochii online

Tra questi segnaliamo Giochidimodagratis.com che mette a disposizione un archivio piuttosto grande di giochi da usare tramite il browser.

Tra i giochi di moda che ottengono maggiore interesse troviamo certamente i giochi gratis di stilista in cui è necessario creare stili adatti alle diverse situazioni proposte.

I giochi di stilista sono quindi molto creativi e offrono l'opportunità di utilizzare abiti di tipo differente.

Molto richiesti sono anche i giochi di principesse in cui gli abiti risultano essere certamente diversi dal normale.

Le protagoniste risultano essere infatti delle principesse e quindi è possibile trovare stili decisamente particolari.

I giochi di moda non propongono solo abiti.

Troviamo anche diversi giochi nei quali bisogna truccare le ragazze per cambiare l'aspetto.

Inoltre è possibile pettinare in modo da ottenere risultati molto interessanti.

I giochi di moda presenti online sono gratuiti e non necessitano di installazione di programmi per essere usati.

Di conseguenza risultano essere semplici da giocare e possono essere utilizzati in modo decisamente rapido.

Il suggerimento è quello di giocare con i giochi di moda online per comprendere il divertimento che possono offrire in modo semplice a tutti.

Segnare oggetti come deprecati usando Extended Properties

USE Utilities;

GO

IF EXISTS(SELECT 1 FROM sys.types T WHERE name = 'tabletype1' AND schema_id = 1)

DROP TYPE dbo.tabletype1;

GO

CREATE TYPE dbo.tabletype1 AS TABLE (id int, val varchar(30));

GO

IF EXISTS(SELECT 1 FROM sys.types T WHERE name = 'tabletype2' AND schema_id = 1)

DROP TYPE dbo.tabletype2;

GO

CREATE TYPE dbo.tabletype2 AS TABLE (id int, val varchar(30), num decimal(18,2));

GO

IF EXISTS(SELECT 1 FROM sys.objects O WHERE object_id = object_id('dbo.procedure1'))

DROP PROC dbo.procedure1;

GO

CREATE PROC dbo.procedure1

AS

BEGIN

SELECT 1;

END;

GO

IF EXISTS(SELECT 1 FROM sys.objects O WHERE object_id = object_id('dbo.procedure2'))

DROP PROC dbo.procedure2;

GO

CREATE PROC dbo.procedure2

AS

BEGIN

SELECT 2;

END;

GO

IF EXISTS(SELECT 1 FROM sys.objects O WHERE object_id = object_id('dbo.function1'))

DROP FUNCTION dbo.function1;

GO

CREATE FUNCTION dbo.function1()

RETURNS int

AS

BEGIN

RETURN 1;

END;

GO

IF EXISTS(SELECT 1 FROM sys.objects O WHERE object_id = object_id('dbo.function2'))

DROP FUNCTION dbo.function2;

GO

CREATE FUNCTION dbo.function2()

RETURNS int

AS

BEGIN

RETURN 2;

END;

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_IsDeprecated',

@value =N'True',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'PROCEDURE', @level1name ='procedure2';

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_IsDeprecated',

@value =N'True',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'FUNCTION', @level1name ='function2';

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_IsDeprecated',

@value =N'True',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'TYPE', @level1name ='tabletype2';

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_ValidUntilVersion',

@value =N'2.0',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'PROCEDURE', @level1name ='procedure2';

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_ValidUntilVersion',

@value =N'2.0',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'FUNCTION', @level1name ='function2';

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_ValidUntilVersion',

@value =N'2.0',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'TYPE', @level1name ='tabletype2';

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_Message',

@value =N'This

object will be removed starting from version 2.0 of the database, use the

object with the same name and with a "1" suffix',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'PROCEDURE', @level1name ='procedure2';

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_Message',

@value =N'This

object will be removed starting from version 2.0 of the database, use the

object with the same name and with a "1" suffix',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'FUNCTION', @level1name ='function2';

GO

EXECsys.sp_addextendedproperty

@name =N'Utilities_Deprecation_Message',

@value =N'This

object will be removed starting from version 2.0 of the database, use the

object with the same name and with a "1" suffix',

@level0type =N'SCHEMA',

@level0name ='dbo',

@level1type =N'TYPE', @level1name ='tabletype2';

GO

SELECT

[Schema] = S.name

,

[Name] = O.name

, EP.value

FROM

sys.extended_properties EP

JOINsys.objects O ON O.object_id= EP.major_id

JOINsys.schemas S ON O.schema_id= S.schema_id

WHERE

EP.nameIN('Utilities_Deprecation_IsDeprecated','Utilities_Deprecation_ValidUntilVersion','Utilities_Deprecation_Message')

UNIONALL

SELECT

[Schema] = S.name

,

[Name] = T.name

, EP.value

FROM

sys.extended_properties EP

JOINsys.types T ON T.user_type_id= EP.major_id

JOINsys.schemas S ON T.schema_id= S.schema_id

WHERE

EP.nameIN('Utilities_Deprecation_IsDeprecated','Utilities_Deprecation_ValidUntilVersion','Utilities_Deprecation_Message');

Schema Name EPName value

----------

--------------------- ------------------------------------------

--------------------------------------------------------

dbo procedure2 Utilities_Deprecation_IsDeprecated True

dbo procedure2

Utilities_Deprecation_ValidUntilVersion 2.0

dbo procedure2 Utilities_Deprecation_Message This object will be

removed starting from version 2.0...

dbo function2 Utilities_Deprecation_IsDeprecated True

dbo function2

Utilities_Deprecation_ValidUntilVersion 2.0

dbo function2 Utilities_Deprecation_Message This object will be

removed starting from version 2.0...

dbo tabletype2 Utilities_Deprecation_IsDeprecated True

dbo tabletype2

Utilities_Deprecation_ValidUntilVersion 2.0

dbo tabletype2 Utilities_Deprecation_Message This object will be

removed starting from version 2.0...

I miei post su getlatestversion.it (community italiana ALM)

Sei vuoi aprire un e-commerce cerca un partner che ti aiuti

La mia offerta e-commerce comprende una soluzione in outsourcing per i negozi tradizionali e per le rivendite commerciali.

Principali vantaggi :

- Posso occuparmi dell'inserimento dei prodotti nell'e-commerce.

- Posso occuparmi della gestione del negozio virtuale, dello storico ordini, etc...

- Posso occuparmi della pubblicità e del circuito di affiliazione per massimizzare le vendite

- Posso realizzare il negozio virtuale in partnership, comuni sconto fino all' 80% in meno o a costo zero.

Portare un'attività commerciale su internet viene spesso fatto pagare a caro prezzo all'imprenditore che, guardandolo giustamente come un buon investimento, decide di spendere.

Se il suo prodotto sarà vendibile, oppure no, per le comuni agenzie web non ha importanza.

Per il sottoscritto non è così.

Io vorrei offrire alle aziende PMI la possibilità di fare un tentativo con gli e-commerce a costo Zero. La mia offerta di partnership consiste nello sviluppare gratuitamente (o ad un prezzo veramente vantaggioso, dipende dai casi) il negozio online e guadagnare con una bassa percentuale sulle vendite, fino al raggiungimento degli obiettivi imprenditoriali.

La percentuale, i tempi e le modalità sono soggettive caso per caso e li concordiamo insieme al momento della creazione del progetto lavorativo.

Oltre ad avere l'evidente vantaggio di non dover rischiare l'investimento con questa offerta i miei clienti/partner acquisiscono un importante certezza: io svolgero' il lavoro di costruzione del sito e di pubblicizzazione al meglio, in quanto anch'io ho interesse economico nella prosperità del sito.

Infatti se il negozio web non vende non guadagno.

Questa è la mia partnership.

I' e-commerce sarà presente sui siti di affiliazione più utilizzati, tra i quali:

Si avranno a disposizione:

- un catalogo con infinite categorie e sottocategorie.

- Area di registrazione per i clienti con funzione di recupero password dimenticata.

- Sistema di conferma visiva antispam, tramite codice generato in modo casuale (captcha).

- Carrello elettronico con il riepilogo dei prodotti selezionati, le quantità, ed il sub-totale.

- Possibilità per il pagamento tramite sistema PayPal, bonifico bancario, contrassegno, vaglia postale, carta di credito, postepay, money bookers, money transfer, banca sella, POS virtuale e molti altri.

- Motore di ricerca interno.

- Box dinamici con la lista dei prodotti più venduti, prodotti in vetrina.

- Sistema di gestione sconti per permettere ad un cliente di ottenere sconti in base all'importo del carrello.

- Sistema di feedback dei prodotti tramite votazione ed inserimento di una recensione.

- Funzione di segnalazione di un prodotto via email ad un amico.

- Funzione per la gestione del diritto di recesso.

- Tutte le connessioni che implicano necessità di sicurezza vengono criptate a chiave SSL a 128 bit.

- Mailing list, per permettere una pubblicizzazione continua e mirata dei prodotti via mail.

Ogni e-commerce ha una grafica diversa e personalizzata. Anche nell'uso di CMS, il negozio online non assomiglierà graficamente a nessun altro.

Tutti gli e-commerce avranno le caratteristiche migliori per l'indicizzazione sui motori di ricerca. Questa è una caratteristica molto importante poichè se un utente cerca un prodotto su un motore di ricerca, tra i risultati, visualizzerà anche la vostra pagina.

Per migliorare ulteriormente la presenza dei negozi online dei clienti/partner ho diverse soluzioni di web marketing a disposizione.

Gestione del sito E-commerceOgni e-commerce ha un pannello di gestione proprio, sia per l'amministratore sia per il cliente-acquirente.

Pannello acquirente : il cliente può visionare lo stato degli ordini, modificare i suoi dati personali, i prodotti nel carrello.

Pannello amministratore : gestione di categorie e sottocategorie, catalogo prodotti, prodotti in vetrina, ordini effettuati, spese di trasporto, tasse, metodi di spedizione, disponibilità di magazzino, sconti sui prodotti, recensioni sui prodotti, clienti, statistiche del sito, backup del database, e molto altro.

Mi propongo, se lo desiderate, di gestire il negozio online al vostro posto; in cambio di una piccola, e concordabile, percentuale sulle vendite o di un fisso mensile.Ma questa operazione di inserimento , talvolta è mostruosamente lunga: ogni prodotto ha bisogno di una foto, una descrizione, un prezzo che, anche se presenti su carta, bisogna trasportarli su pc.

Offro ai clienti/partner il vantaggio di occuparmi di questa noiosa ma indispensabile fase di inserimento prodotti nel database.

L'inserimento non è un'operazione complicata. Voi potete limitarvi a fornirmi la lista dei prodotti e relative fotografie e al resto ci penso io con l'ausilio di alcune collaboratrici.

Per informazioni a riguardo mi potete contattare al +393289051431

Terri

Il rendimento dei conti deposito

Sono conti da cui non risulta essere possibile effettuare operazioni eccetto che spostare e riprendersi il denaro.

Quasi gli istituti di credito propongono un conto deposito e per questo motivo può non essere facile individuare il migliore conto deposito tra quelli presenti sul mercato.

I parametri da considerare non si limitano al tasso di interesse ma includono anche il tipo di capitalizzazione e la presenza del vincolo.

Sono quindi interessanti i siti come Contidepositoaconfronto.com che offrono la possibilità di confrontare i conti deposito in rete.

Tramite i dati pubblicati dal sito possiamo segnalare alcuni dei conti deposito più interessanti di questo periodo.

Decisamente positivi sono le opinioni su Conto deposito Banche Marche che è certamente uno dei conti deposito che propone il rendimento più elevato.

Il tasso di interessa raggiunge il 3,60% per i depositi che hanno un vincolo della durata di 24 mesi.

Il conto non prevede spese di gestione anche se il versamento dell'imposta di bollo è a carito del cliente.

Anche le opinioni su conto deposito CheBanca sono abbastanza positive.

Il rendimento arriva al 2,40% per i depositi con durata di 12 mesi e troviamo una caratteristica importante.

Gli interessi vengono liquidati in anticipo.

Il conto deposito rappresenta per questo motivo una tipologia di investimento da valutare con attenzione.

E-Commerce cresce in Ue, Italia in coda

Commercio: controllo online poi compro!!

La Lega nord e le "case chiuse"

Ciao a tutti

Prima di iniziare, vorrei porgere un cordiale saluto a tutti coloro che visiteranno mio blog.

Vorrei subito precisare che la citazione a Marco Tullio Cicerone, con la quale ho aperto il mio blog, non vuol essere uno sfogio di sapienza, bensì la constatazione del mondo assudo in cui viviamo che, già dai tempi dell'illustre filosofo, evidenziava i suoi limiti.

Le regole (Ie leggi) sono necessarie per un vivere civile, in quanto il libero arbitrio di ogniuno di noi non si autolimita innanzi alle esigenze e diritti degli altri.

Se ogniuno di noi comprendesse, una volta per tutte, che non siamo eterni e che gli altri hanno gli stessi diritti che noi pretendiamo di avere, si vivrebbe decisamente meglio, senza bisogno di innumerevoli leggi a scandire ogni singolo atto della nostra vita.

E' utopistico credere che tutto possa cambiare se non cambiano le coscienze e la mentalità, ma sono più che convinto che ogniuno di noi può, nel suo piccolo, offrire il proprio contributo per vivere meglio e nel rispetto degli altri.

Mi piace pensare che ogni singolo contributo in tale senso è paragonabile ad un "virus" che una volta superato il "muro di fuoco" rappresentato dall'indifferenza e dall'individualismo, possa aggredire il sistema operativo di ogni persona ed iniziare a riporgrammare una parte dell HD.

Comunque, per non tediare nessuno, rinnovo i saluti e auguro a tutti una felice giornata.

Giovedi' 5 Settembre 2013 Beata Teresa (Agnese) Gonhxa Bojaxhiu

Spam

Riporto di seguito quanto contenuto nel provvedimento del 04.07.2013 n. 330 in G.U del 26.07.2013 riguardante : "le linee guida del Garante privacy contro le offerte indesiderate".

(Garante della Privacy, comunicato stampa 23 luglio 2013)

Il Garante vara le nuove “Linee guida in materia di

attività promozionale e contrasto allo spam” per combattere il marketing

selvaggio e favorire pratiche commerciali “amiche” di utenti e consumatori.

Il provvedimento generale (pubblicato sulla Gazzetta ufficiale del 26 luglio 2013, n.

174) definisce

un primo quadro unitario di misure e accorgimenti utili sia alle imprese che

vogliono avviare campagne per pubblicizzare prodotti e servizi, sia a quanti

desiderano difendersi dall’invadenza di chi utilizza senza il loro consenso

recapiti e informazioni personali per tempestarli di pubblicità. Una

particolare attenzione è stata posta dall’Autorità sulle nuove frontiere dello spamming

- come quello diffuso sui social network (il cosiddetto social spam) o

tramite alcune pratiche di “marketing virale” o “marketing mirato” - che

possono comportare modalità sempre più insidiose e invasive della sfera

personale degli interessati.

Queste in sintesi le principali regole contenute nelle

Linee guida.

Offerte commerciali e spam

Invio

di offerte commerciali solo con il consenso preventivo. Per poter inviare

comunicazioni promozionali e materiale pubblicitario tramite sistemi

automatizzati (telefonate preregistrate, e-mail, fax, sms, mms) è

necessario aver prima acquisito il consenso dei destinatari (cosiddetto opt-in).

Tale consenso deve essere specifico, libero, informato e documentato per

iscritto.

Maggiori

controlli su chi realizza campagne di marketing. Chi commissiona campagne

promozionali deve esercitare adeguati controlli per evitare che agenti,

subagenti o altri soggetti a cui ha demandato i contatti con i potenziali

clienti effettuino spam.

- Consenso

per l’uso dei dati presenti su Internet e social network. E’ necessario lo specifico

consenso del destinatario per inviare messaggi promozionali agli utenti di

Facebook, Twitter e altri social network (ad esempio pubblicandoli sulla

loro bacheca virtuale) o di altri servizi di messaggistica e Voip sempre

più diffusi come Skype, WhatsApp, Viber, Messenger, etc. Il fatto che i

dati siano accessibili in Rete non significa che possano essere

liberamente usati per inviare comunicazioni promozionali automatizzate o

per altre attività di marketing “virale” o “mirato”.

- “Passaparola”

senza consenso. Non è

necessario il consenso per inviare e-mail o sms con offerte promozionali

ad amici a titolo personale (il cosiddetto “passaparola”).

Semplificazioni per le aziende in regola

E-mail

promozionali ai propri clienti. Ok all’invio di messaggi promozionali, tramite

e-mail, ai propri clienti su beni o servizi analoghi a quelli già

acquistati (cosiddetto soft spam).

- Promozioni

per “fan” di marchi o aziende. Una impresa o società può inviare offerte

commerciali ai propri “follower” sui social network quando dalla loro

iscrizione alla pagina aziendale si evinca chiaramente l’interesse o il

consenso a ricevere messaggi pubblicitari concernenti il marchio, il

prodotto o il servizio offerto.

- Consenso

unico valido per diverse attività. Basta un unico consenso per tutte le attività

di marketing (come l’invio di materiale pubblicitario o lo svolgimento di

ricerche di mercato); il consenso prestato per l’invio di comunicazioni

commerciali tramite modalità automatizzate (come e-mail o sms) copre anche

quelle effettuate tramite posta cartacea o con telefonate tramite

operatore. Le aziende che intendono raccogliere i dati personali degli

utenti per comunicarli o cederli ad altri soggetti a fini promozionali,

possono acquisire un unico consenso valido per tutti i soggetti terzi

indicati nell’apposita informativa fornita all’interessato.

Tutele e sanzioni contro lo spam

Tutele

per i singoli utenti. Le persone che ricevono spam possono presentare

segnalazioni, reclami o ricorsi al Garante e comunque esercitare tutti i

diritti previsti dal Codice privacy, inclusa la richiesta di sanzioni

contro chi invia messaggi indesiderati (nei casi più gravi possono

arrivare fino a circa 500.000 euro).

- Tutele

per le società. Le“persone giuridiche”, pur non potendo più chiedere l’intervento formale

del Garante per la privacy, possono comunque comunicare eventuali

violazioni. Hanno invece la possibilità di rivolgersi all’Autorità

giudiziaria per azioni civili o penali contro gli spammer.

Contestualmente alle Linee guida, allo scopo di

semplificare ulteriormente gli adempimenti in materia di marketing diretto, il

Garante ha adottato anche un apposito provvedimento generale sul consenso al

trattamento dei dati personali, anch'esso pubblicato sulla Gazzetta ufficiale del 26 luglio 2013, n.

174.

(Garante della Privacy, comunicato stampa 23 luglio

2013)

GARANTE

PER LA PROTEZIONE DEI DATI PERSONALI DELIBERA 4 luglio 2013

Linee guida in materia di attivita' promozionale e contrasto allo spam.

(Provvedimento n. 330). (13A06417) (GU n.174 del 26-7-2013)

IL GARANTE PER LA PROTEZIONE DEI DATI PERSONALI

Nella riunione odierna, in presenza del dott.

Antonello Soro, presidente, della dott.ssa Augusta Iannini, vice presidente,

della dott.ssa Giovanna Bianchi Clerici e della prof.ssa Licia Califano,

componenti e del dott. Giuseppe Busia, segretario generale; Viste la direttiva

95/46/CE, relativa alla tutela delle persone fisiche con riguardo al

trattamento dei dati personali, nonche' alla libera circolazione dei dati e la

direttiva 2002/58/CE, relativa al trattamento dei dati personali e alla tutela della

vita privata nel settore delle comunicazioni elettroniche, come modificata

dalla direttiva 2009/136/CE; Visto il Codice in materia di protezione dei dati

personali (d.lgs. 30 giugno 2003, n. 196, di seguito «Codice»);

Visto il provvedimento generale del 29 maggio 2003 intitolato

«Spamming. Regole per un corretto uso dei sistemi automatizzati e l'invio di

comunicazioni elettroniche» (pubblicato sul sito istituzionale www.garanteprivacy.it, doc. web n. 29840); Visto il

provvedimento generale del 19 gennaio 2011 recante

«Prescrizioni per il trattamento di dati personali per finalita' di marketing,

mediante l'impiego del telefono con operatore, a seguito dell'istituzione del

registro pubblico delle opposizioni» (doc. web n. 1784528); Visto il

provvedimento generale del 15 giugno 2011 riguardante la

«Titolarita' del trattamento di dati personali in capo ai soggetti che si

avvalgono di agenti per attivita' promozionali» (doc. web n.

1821257); Visti i pareri del Gruppo Art. 29 n. 4/1997, n. 5/2004, n. 5/2009, n.

1/2010, n. 4/2010, n. 15/2011; la Raccomandazione n. 2/2001 del medesimo Gruppo

su determinati requisiti minimi per la raccolta on-line di dati personali

nell'Unione europea, nonche' la Risoluzione sull'utilizzo di dati personali per

la comunicazione politica adottata dalla 27^ Conferenza internazionale dei

garanti della privacy tenutasi a Montreux il 14-16 settembre 2005 (doc. web n.

1170546); Visto il «Provvedimento in ordine all'applicabilita' alle persone

giuridiche del Codice in materia di protezione dei dati personali a seguito

delle modifiche apportate dal d.l. n. 201/2011» del 20 settembre 2012 (doc. web

n. 2094932); Visti gli atti d'ufficio e le osservazioni formulate dal

segretario generale ai sensi dell'art. 15 del regolamento n. 1/2000; Relatore

il dott. Antonello Soro;

Delibera:

a) ai sensi dell'art. 154, comma 1, lett. h), del Codice di adottare l'unito

documento, recante le «Linee guida in materia di attivita' promozionale e contrasto

allo spam», che forma parte integrante della presente deliberazione (Allegato

1); b) ai sensi dell'art. 143, comma 2, del Codice, di trasmettere copia della

presente deliberazione, unitamente al menzionato allegato, al Ministero della

giustizia - Ufficio leggi e decreti, per la sua pubblicazione nella Gazzetta

Ufficiale della Repubblica italiana.

Roma, 4 luglio 2013

Il Presidente e relatore: Soro

Il Segretario generale: Busia

LINEE GUIDA IN MATERIA DI ATTIVITA' PROMOZIONALE E

CONTRASTO ALLO SPAM

1. Oggetto e finalita' del presente provvedimento

generale In materia di spamming (invio di comunicazioni promozionali e di

materiale pubblicitario senza il consenso dei destinatari), il Garante con il

provvedimento generale del 29 maggio 2003, ha dettato "Regole per un

corretto uso dei sistemi automatizzati e l'invio di comunicazioni

elettroniche", basato sulla normativa al tempo in vigore e, in

particolare, sulla legge 31 dicembre 1996, n. 675. Successivamente e' entrato

in vigore il Codice che ha abrogato e sostituito la suddetta legge e le altre

disposizioni in materia di protezione dei dati personali, ribadendone i

principi nel mutato panorama normativo. Piu' recentemente, in particolare dal

2009 in poi, sono state effettuate varie modifiche del Codice che hanno inciso

peraltro sulla sfera dei soggetti tutelati e sui diritti azionabili dai

destinatari dello spam, determinando l'esigenza di intervenire nuovamente sul

tema. Va evidenziato che, anche se in misura minore rispetto al passato, continuano

a pervenire all'Autorita' segnalazioni, reclami e ricorsi relativamente alle

tradizionali forme di spam tipizzate dal Codice. Inoltre, sono progressivamente

emersi profili problematici e nuove forme di spam, che possono comportare

modalita' sempre piu' insidiose e invasive della sfera personale degli

interessati. Fra questi, si segnalano: il "marketing virale", le

comunicazioni promozionali inviate tramite piattaforme tecnologiche di

proprieta' di soggetti terzi spesso situati all'estero e non agevolmente

individuabili, il "marketing mirato", grazie all'uso di meccanismi di

profilazione dell'utente, e il c.d. "social spam". Senza poter

trascurare che sempre piu' spesso lo spam coinvolge anche i minori ai quali e'

doveroso assicurare una tutela rafforzata da parte dell'ordinamento giuridico

e, quindi, una particolare attenzione anche da parte di questa Autorita'. Il

Garante ravvisa, quindi, la necessita' di adottare le presenti linee guida con

le seguenti finalita':

- tenere conto del mutato quadro normativo attualmente vigente in materia, alla

luce dell'entrata in vigore del Codice e delle modifiche normative successive,

nonche' del diritto comunitario (direttive 2002/58/UE e 2009/136/UE), con

l'ulteriore obiettivo di assicurare l'uniforme applicazione della stessa

normativa e l'osservanza del fondamentale principio di certezza del diritto;

- chiarire alcuni profili problematici relativi alle diverse modalita' di spam,

affinche' gli operatori del settore possano conformarsi alla disciplina sul

trattamento dei dati personali;

- inquadrare alcune nuove forme di spam, con l'intento di limitare i rischi

connessi alle novita' tecnologiche, pur nella necessaria consapevolezza del

carattere parziale e non risolutivo dello strumento del diritto rispetto a

tecnologie in continua evoluzione, peraltro sempre piu' avanzate e di rapida

diffusione.

2. Il mutato quadro normativo in materia di spam 2.1 Ambito oggettivo dello

spam Anzitutto occorre definire il fenomeno dello spam che, ai fini del Codice,

e' costituito dalle comunicazioni per l'invio di materiale pubblicitario o di

vendita diretta o per il compimento di ricerche di mercato o di comunicazione

commerciale (v. artt. 7, comma 4, lett. b), 130, comma 1 e 140 del Codice)

effettuate, in violazione delle norme del Codice, con sistemi automatizzati di

chiamata senza operatore (c.d. telefonate preregistrate) oppure con modalita'

assimilate alle prime (quali: e-mail, fax, sms, mms). Ai fini dell'applicazione

del Codice, non e' necessario un invio massiccio e/o simultaneo a una

pluralita' di indirizzi o numeri di telefono, poiche' siffatta modalita' rileva

solo eventualmente per qualificare il trattamento come sistematico per la

quantificazione delle sanzioni. 2.2 Ambito soggettivo dello spam e le tutele

azionabili Considerate le rilevanti novita' normative di cui si dira' di

seguito, va chiarito anche l'ambito soggettivo delle disposizioni del Codice in

materia di spam e quello dei diritti azionabili dai destinatari delle

comunicazioni promozionali automatizzate. Mentre le persone fisiche possono

esercitare i diritti di cui agli artt. 7 e ss. del Codice al fine di tutelare

la propria sfera personale da ingerenze illecite, le persone giuridiche sono,

allo stato, sprovviste della possibilita' di avvalersi dei medesimi mezzi di

tutela. Al riguardo, va infatti considerato l'art. 40, secondo comma, del d.l.

del 6 dicembre 2011, n. 201 (c.d. decreto "salva Italia"), convertito

con legge del 22 dicembre 2011, n. 214, che ha modificato alcune disposizioni

contenute nella parte prima del Codice recante le "Disposizioni

generali", quali ad esempio l'art. 4 relativo, tra l'altro, alle nozioni

di "interessato" e di "dato personale", in particolare

eliminando ogni riferimento alle persone giuridiche o assimilate, ossia enti e

associazioni ed ha mantenuto il riferimento alle sole persone fisiche.

Successivamente, e' entrato in vigore anche il d. lgs. 28 maggio 2012, n. 69 a

seguito del recepimento della direttiva 2009/136/CE, il quale ha parzialmente

modificato alcune disposizioni del capo 1 ("Servizi di comunicazione

elettronica") del titolo X ("Comunicazioni elettroniche") del

Codice, di diretta derivazione comunitaria poiche' emanate in attuazione della

direttiva 2002/58/CE, nel cui campo applicativo rientrano le comunicazioni

promozionali automatizzate, introducendo la qualifica di"contraente"- la quale riguarda certamente anche le persone

giuridiche - in luogo di quella di "abbonato". A seguito delle

suddette modifiche normative e delle conseguenti incertezze interpretative,

l'Autorita' e' intervenuta con il provvedimento generale del 20 settembre 2012

(doc. web n. 2094932), sull'applicabilita' del Codice alle persone giuridiche,

enti e associazioni. Sulla base di quanto affermato in tale provvedimento

interpretativo, si evidenzia che le persone giuridiche ed enti assimilati,

destinatarie dello spamming - differentemente dalla persone fisiche - dal 6

dicembre 2011 non possono piu' presentare segnalazioni, reclami o ricorsi al

Garante, ne' possono esercitare i diritti di cui agli art. 7 ss. del Codice,

perche' non possono essere piu' "interessati". Tuttavia i detti

soggetti, in quanto "contraenti", si possono avvalere degli ordinari

strumenti di tutela forniti dall'ordinamento, quindi, possono esperire presso

l'autorita' giudiziaria ordinaria rimedi civilistici quali, ad esempio,

l'azione inibitoria e/o l'azione di risarcimento del danno oppure,

eventualmente qualora ricorrano gli elementi costitutivi dell'art. 167 c.p.,

anche sporgere denuncia e quindi attivare un procedimento penale con le

relative sanzioni. Inoltre, essi possono beneficiare dell'eventuale esercizio

dei poteri di iniziativa ex officio - quanto a provvedimenti inibitori,

prescrittivi e/o sanzionatori - da parte di questa Autorita', qualora emergano

i presupposti di un possibile trattamento illecito di dati. Con particolare

riferimento alla posta elettronica, alcune volte puo' risultare difficile

distinguere se un destinatario sia una persona fisica o giuridica. Puo' essere

questo il caso dei dipendenti che lavorano in una determinata societa' che ha

fornito loro indirizzi di posta elettronica aziendale contenenti le loro

generalita' (ad esempio, nome.cognome@societa'.com).

Ebbene - in linea con quanto precisato dal Gruppo Art. 29 (con i pareri n.

4/1997 e n. 5/2004) e sulla base dei criteri di "contenuto","finalita'" o "risultato" ivi enunciati per poter definire

alcune informazioni sulle persone giuridiche come "concernenti"

persone fisiche - tali indirizzi vanno considerati indirizzi"personali" di posta elettronica e i loro rispettivi assegnatari come"interessati", con la conseguente applicabilita' del Codice e del

relativo impianto di diritti e tutele. Cio', fermo restando quanto gia'

stabilito sull'utilizzo della posta elettronica aziendale dai precedenti

provvedimenti del Garante in materia di trattamento dei dati dei lavoratori (in

particolare, cfr. "Linee guida del Garante per posta elettronica e

Internet" del 1º marzo 2007, doc. web n. 1387522). 2.3 I principi di

correttezza, finalita', proporzionalita' e necessita' del trattamento dati. La

neutralita' tecnologica. Alle comunicazioni automatizzate sono applicabili, fra

le altre norme del Codice, gli artt. 3 e 11, in base ai quali i dati personali

considerati, in particolare i numeri di telefonia fissa e mobile e gli

indirizzi di posta elettronica, vanno utilizzati e conservati secondo i

principi di correttezza, finalita', proporzionalita' e necessita' e, in caso di

violazione del Codice, non possono essere piu' utilizzati. Con particolare

riferimento alle comunicazioni promozionali effettuate mediante posta

elettronica, questa Autorita' evidenzia la necessita' che i provider di posta

elettronica assicurino, nel rispetto del principio di neutralita' tecnologica,

la mutua autenticazione dei rispettivi server al fine di garantire agli utenti

il livello piu' elevato possibile di protezione antispam. Cio', tanto piu' se

si considera la dannosita' di fenomeni quali il c.d. phishing, ossia l'invio di

e-mail contraffatte, con la grafica ed i loghi ufficiali di enti privati (in

particolare banche e poste) ed istituzioni, che invitano il destinatario a

fornire dati personali, motivando tale richiesta con ragioni di natura tecnica

od economica, al fine di perseguire scopi illegali, quali, ad esempio,

l'accesso alla password del conto corrente o della carta di credito e poter

effettuare operazioni dispositive all'insaputa dell'interessato e

pregiudizievoli della sua sfera giuridico-economica. In particolare, occorre

che i provider provvedano all'installazione di appositi filtri che consentano,

con ragionevole grado di certezza, di riconoscere lo spam, evitando, tuttavia,

che tali dispositivi comportino una lesione della riservatezza degli

interessati. 2.4 L'obbligo di un'informativa chiara e completa ai sensi

dell'art. 13 del Codice. Un imprescindibile obbligo in capo al titolare del

trattamento e' quello del previo rilascio ai destinatari delle comunicazioni

promozionali dell'informativa disciplinata dall'art. 13 del Codice, al fine di

assicurare un'informazione chiara e completa, dunque adeguata, relativamente al

trattamento dei loro dati, nonche' un eventuale consenso al medesimo che sia

effettivamente consapevole.

Pertanto, l'interessato o la persona presso la quale sono raccolti i dati

personali deve essere previamente informato oralmente o per iscritto riguardo a

una serie di elementi obbligatori e indefettibili. Fra questi, vanno

specificate le modalita' che saranno eventualmente utilizzate per il

trattamento dati, e in particolare quelle di cui all'art. 130, commi 1 e 2,

ossia telefonate automatizzate e modalita' assimilate (quali fax, e-mail, sms,

mms), oltre che quelle tradizionali come posta cartacea e telefonate con

operatore, nonche' le finalita' del trattamento stesso (ad esempio, ricerca

statistica, marketing o profilazione). Peraltro, sulla base dell'applicabilita'

di tale norma ai trattamenti effettuati ai fini promozionali tramite strumenti

automatizzati o a questi equiparati, si ricorda che, se i dati personali dei

destinatari di tali comunicazioni non sono raccolti presso l'interessato,

l'informativa, comprensiva delle categorie di dati trattati, deve essere data

al medesimo all'atto della registrazione dei dati o, quando e' prevista la loro

comunicazione, non oltre la prima comunicazione (v. art. 13, comma 4, del

Codice). 2.5 L'obbligo del consenso preventivo (c.d. opt-in) Ai trattamenti

effettuati ai fini promozionali tramite strumenti automatizzati o a questi

equiparati si applica l'art. 130, commi 1 e 2, del Codice, in base al quale

l'utilizzo di tali strumenti per le finalita' di marketing e' consentito solo

con il consenso preventivo del contraente o utente (c.d. opt-in). Quindi, ai

fini della legittimita' della comunicazione promozionale effettuata, non e'

lecito, con la medesima, avvisare della possibilita' di opporsi a ulteriori

invii, ne' e' lecito chiedere, con tale primo messaggio promozionale, il

consenso al trattamento dati per finalita' promozionali. Pertanto, senza il

consenso preventivo - come costantemente ribadito dal Garante a partire dal

provvedimento generale sullo spamming del 29 maggio 2003 (doc. web n. 29840) -

non e' possibile inviare comunicazioni promozionali con i predetti strumenti

neanche nel caso in cui i dati personali siano tratti da registri pubblici,

elenchi, siti web atti o documenti conosciuti o conoscibili da chiunque

Analogamente, senza il consenso preventivo degli interessati, non e' lecito

utilizzare per inviare e-mail promozionali gli indirizzi pec contenuti nell'"indice nazionale degli indirizzi pec delle imprese e dei

professionisti" - di cui al d.l. 18 ottobre 2012, n. 179, convertito con

modificazioni dalla l. 17 dicembre 2012, n. 221, che ha introdotto l'apposito

art. 6-bis del d.lgs. 7 marzo 2005, n. 82 (Codice dell'amministrazione

digitale) - istituito per favorire la presentazione di istanze, dichiarazioni e

dati, nonche' lo scambio di informazioni e documenti tra la pubblica

amministrazione e le imprese e i professionisti in modalita' telematica.

E' possibile, invece, contattare telefonicamente mediante operatore (per

chiedere al contraente di esprimere un consenso a ricevere comunicazioni

promozionali secondo le modalita' di cui all'art. 130, commi 1 e 2) i numeri

presenti in elenchi telefonici e non iscritti nel Registro pubblico delle

opposizioni (istituito con il decreto-legge 25 settembre 2009, n. 135,

convertito, con modificazioni, dalla legge 20 novembre 2009, n. 166), nonche'

quelli presenti in elenchi pubblici "con i limiti e le modalita' che le

leggi, i regolamenti o la normativa comunitaria stabiliscono per la

conoscibilita' e pubblicita' dei dati", fra i quali "vi e' il vincolo

di finalita' in base al quale i dati sono raccolti e registrati per scopi

determinati, espliciti e legittimi, ed utilizzati in altri trattamenti in

termini compatibili con tali scopi (art. 11, comma 1, lett. b) del

Codice)": cfr. provvedimento 19 gennaio 2011 (doc. web n. 1784528).

Inoltre, va evidenziato, in un'ottica di coerenza sistematica, che il principio

del consenso per il trattamento dei dati vige anche nella disciplina sulla

protezione dei consumatori nei contratti a distanza secondo la quale l'impiego

da parte di un professionista del telefono, della posta elettronica, di sistemi

automatizzati di chiamata senza l'intervento di un operatore o di fax richiede

il consenso preventivo del consumatore (v. art. 58 d.lgs. n. 206/2005, c.d.

Codice del consumo). 2.6 I requisiti di validita' del consenso per la finalita'

di invio di comunicazioni promozionali. Il consenso acquisito per la finalita'

di invio di comunicazioni promozionali deve essere libero, informato,

specifico, con riferimento a trattamenti chiaramente individuati nonche'

documentato per iscritto (art. 23, comma 3 del Codice) ed e' pertanto

necessaria la presenza contestuale di tutti i menzionati requisiti, per

ritenere tale trattamento conforme al Codice.

Sulla base anche di quanto gia' indicato nel paragrafo 2.4, gli interessati

devono essere messi in grado di esprimere consapevolmente e liberamente le

proprie scelte in ordine al trattamento dei loro dati personali (cfr.

provvedimento 24 febbraio 2005, punto 7, doc. web n. 1103045) e a tal fine

devono ricevere un'adeguata informativa, chiara e completa come sopra

specificato. Il consenso del contraente per l'attivita' promozionale deve

intendersi libero quando non e' preimpostato e non risulta - anche solo

implicitamente in via di fatto - obbligatorio per poter fruire del prodotto o

servizio fornito dal titolare del trattamento. Esemplificando, non e' libero il

consenso prestato quando la societa' condiziona la registrazione al suo sito

web da parte degli utenti e, conseguentemente, anche la fruizione dei suoi

servizi, al rilascio del consenso al trattamento per la finalita' promozionale.

In quest'ottica, il Garante ha gia' espressamente affermato che non puo'

definirsi "libero", e risulta indebitamente necessitato, il consenso

a ulteriori trattamenti di dati personali che l'interessato "debba"

prestare quale condizione per conseguire una prestazione richiesta (cfr.:

provv. 22 febbraio 2007, doc. web n. 1388590; provv. 12 ottobre 2005, doc. web

n. 1179604; provv. 3 novembre 2005, doc. web n. 1195215; provv. 10 maggio 2006,

doc. web n.1298709; provv. 15 luglio 2010, doc. web n. 1741998; piu'

recentemente, provv. 11 ottobre 2012, doc. web n. 2089777). Analogamente, non

e' corretta la predisposizione di moduli in cui la casella (c.d."check-box") di acquisizione del consenso risulta pre-compilata con

uno specifico simbolo (c.d. flag) (v. provv. "Consenso al trattamento in Internet

e utilizzo dei dati per finalita' promozionali", 10 maggio 2006, doc. web

n. 1298709). Il consenso del contraente deve essere specifico per ciascuna

eventuale finalita' perseguita e per ciascun eventuale trattamento effettuato,

quale in particolare la comunicazione a terzi per l'invio di loro comunicazioni

promozionali, secondo le indicazioni e i chiarimenti forniti di seguito nel

presente provvedimento. 2.6.1 Finalita' del trattamento Quanto alle finalita'

del trattamento di dati personali, si ribadisce che il titolare del trattamento

deve acquisire un consenso specifico per ciascuna distinta finalita' quali ad

esempio: marketing, profilazione, comunicazione a terzi dei dati (cfr. provv.

24 febbraio 2005, punto 7, doc. web n.1103045). Va tuttavia chiarito un aspetto

peculiare della finalita' promozionale. Infatti, il Codice prevede, ai citati

artt. 7, comma 4, lett. b), 130, comma 1 e 140, piu' possibili finalita' di

marketing ossia quelle di invio di materiale pubblicitario, di vendita diretta,

di compimento di ricerche di mercato e di comunicazione commerciale (nel

settore del marketing on line, v. parere n. 4/2010 del Gruppo Art. 29 sul

codice di condotta europeo della Fedma per l'utilizzazione dei dati personali

nel marketing diretto). Occorre allora chiarire se sia necessario o meno un

consenso specifico per ciascuna di esse. Al riguardo, l'Autorita' ritiene che

le suddette attivita' sono funzionali, nella maggior parte dei casi, a

perseguire un'unica finalita' (lato sensu) di marketing, con la conseguenza che

il connesso trattamento appare giustificare - sempre di norma - l'acquisizione

di un unico consenso (cfr., fra gli altri, anche: provv. 9 marzo 2006, doc. web

n. 1252220; provv. 24 maggio 2006, doc. web n. 1298784; provv. 15 novembre

2007, doc. web n. 1466985). Tale orientamento, peraltro, gia' espresso da

questa Autorita' in alcuni provvedimenti (cfr., ad esempio, provv. 31 gennaio

2008, doc. web n. 1490553); cfr. anche parere n. 15/2011 del Gruppo Art. 29

sulla definizione di "consenso", secondo cui la necessita' della sua

acquisizione deve essere valutata in funzione degli scopi perseguiti o dei

destinatari dei dati) mira ad evitare un'eventuale moltiplicazione dei consensi

e risulta compatibile con l'art. 2, comma 2, del Codice, che impone

l'osservanza anche del principio di semplificazione in relazione alle modalita'

previste per l'adempimento degli obblighi da parte dei titolari dei

trattamenti. Tale impostazione, peraltro, appare coerente con il principio di

finalita' (secondo cui i dati possono essere utilizzati in "altre"

operazioni di trattamento in termini "compatibili" con gli scopi

originari della raccolta: art. 11, comma 1, lett. b) del Codice). 2.6.2

Consenso per le modalita' di marketing (quelle tradizionali e quelle di cui all'art.

130, commi 1 e 2 del Codice). Al fine di attuare l'esigenza di semplificazione

degli adempimenti connessi al trattamento dei dati personali, questa Autorita'

ritiene che sia parimenti legittimo interpretare la regola della specificita'

del consenso rispetto alle modalita' utilizzate per le finalita' di marketing,

prevedendo due appositi e distinti consensi rispettivamente per le modalita'

tradizionali e per quelle di cui all'art. 130, commi 1 e 2 del Codice, oppure,

in alternativa, un unico consenso che comprenda i due tipi di modalita'. In

tale ultimo caso, come gia' detto nel paragrafo 2.4 relativo all'obbligo

informativo, dovranno essere chiarite le singole modalita' utilizzate per il

marketing (modalita' tradizionali e modalita' di cui all'art. 130, commi 1 e 2,

del Codice) e, al contempo, dovranno essere osservate alcune misure atte a

garantire il diritto alla protezione dei dati personali degli interessati. In

particolare: dall'informativa e dalla richiesta di consenso deve risultare che

il consenso prestato per l'invio di comunicazioni commerciali e promozionali,

sulla base dell'art. 130, commi 1 e 2, del Codice, si estende anche alle

modalita' tradizionali di contatto eventualmente indicate nell'informativa,

come la posta cartacea e/o le chiamate tramite operatore; dall'informativa deve

risultare, inoltre, che il diritto di opposizione dell'interessato al

trattamento dei propri dati personali per le suddette finalita', effettuato

attraverso modalita' automatizzate di contatto, si estende a quelle

tradizionali e che comunque resta salva la possibilita' per l'interessato di

esercitare tale diritto in parte, ai sensi dell'art. 7, comma 4, lett. b), del

Codice, ossia, in tal caso, opponendosi, ad esempio, al solo invio di

comunicazioni promozionali effettuato tramite strumenti automatizzati.

2.6.3. Consenso specifico per la comunicazione e/o cessione a soggetti terzi a

fini di marketing. Nella prassi del Garante, e' stato talora rilevato che i

titolari del trattamento, mediante moduli contrattuali cartacei o appositi form

on-line, raccolgono un generico consenso al trattamento per le finalita'

promozionali proprie e di soggetti terzi ai quali comunicano (e/o talvolta

cedono) i dati personali raccolti, senza individuare tali soggetti ne'

nell'informativa ne' nella formula di acquisizione del consenso e senza

indicarne la categoria economica o merceologica di riferimento. Di seguito,

pertanto, questa Autorita' fornisce chiarimenti al riguardo, con riferimento

sia alla comunicazione a terzi per finalita' di marketing, considerata in via

generale, sia alla particolare ipotesi in cui il soggetto terzo - a cui viene

fatta la comunicazione dei dati raccolti per finalita' di marketing - sia una

societa' controllata, controllante, o comunque a vario titolo collegata con il

soggetto che ha raccolto i dati personali degli interessati. Relativamente alla

comunicazione a terzi per finalita' di marketing in generale, va subito

rilevato che la comunicazione o cessione a terzi di dati personali per

finalita' di marketing non puo' fondarsi sull'acquisizione di un unico e

generico consenso da parte degli interessati per siffatta finalita' (cfr., ex

multis, provv. 11 ottobre 2012, doc. web n. 2089777; provv. 19 maggio 2011,

doc. web n. 1823148; provv. 12 maggio 2011, doc. web n. 1813953; provv. 7

ottobre 2010, doc. web n. 1763037; provv. 15 luglio 2010, doc. web n. 1741998;

v. anche Trib. Roma 5 ottobre 2011 n. 19281). Pertanto, chi, quale titolare del

trattamento, intenda raccogliere i dati personali degli interessati anche per

comunicarli (o cederli) a terzi per le loro finalita' promozionali deve

previamente rilasciare ai medesimi un'idonea informativa, ai sensi dell'art.

13, comma 1, del Codice, che individui, oltre agli altri elementi indicati

nella norma, anche ciascuno dei terzi o, in alternativa, indichi le categorie

(economiche o merceologiche) di appartenenza degli stessi (ad esempio:"finanza", editoria", "abbigliamento": cfr. lettera d

della detta norma). Inoltre, occorre che il titolare acquisisca un consenso

specifico per la comunicazione (e/o cessione) a terzi dei dati personali per

fini promozionali, nonche' distinto da quello richiesto dal medesimo titolare

per svolgere esso stesso attivita' promozionale. Qualora l'interessato rilasci

il suddetto consenso per la comunicazione a soggetti terzi, questi potranno

effettuare nei suoi confronti attivita' promozionale con le modalita'

automatizzate di cui all'art. 130, comma 1 e 2, senza dover acquisire un nuovo

consenso per la finalita' promozionale. Si chiarisce che, ai fini del Codice, il

terzo o i terzi in questione possono appartenere a categorie economiche o

merceologiche anche diverse da quella del titolare del trattamento che provvede

alla raccolta dei dati dell'interessato. Peraltro, nel caso in cui i terzi

siano stati individuati singolarmente e siano stati forniti all'interessato

anche gli altri elementi previsti all'art. 13 del Codice relativi al

trattamento che verra' da questi svolto, non sara' necessario che i predetti

soggetti rilascino agli interessati un'ulteriore informativa in quanto, come

specificato all'art. 13, comma 2 del Codice, l'informativa "puo' non

comprendere gli elementi gia' noti alla persona che fornisce i dati".

Laddove invece la richiesta di consenso non sia accompagnata da un'informativa

con tali requisiti, i terzi - ai sensi dell'art. 13, comma 4, del Codice -

potranno inviare ai medesimi interessati le comunicazioni promozionali in

questione solo dopo il rilascio di una propria informativa, che contenga, oltre

agli elementi previsti dall'art. 13, comma 1, anche l'origine dei dati

personali a loro comunicati, in modo tale che ciascun interessato possa

rivolgersi anche al soggetto che li ha raccolti e comunicati per opporsi al

trattamento ai sensi dell'art. 7, comma 4, lett. b) del Codice. In entrambi i

casi, inoltre, i terzi dovranno fornire all'interessato un idoneo recapito - di

cui all'art. 130, comma 5 - presso il quale poter esercitare utilmente i

diritti di cui all'art. 7 (cfr. provvedimento 7 aprile 2011, doc. web n.

1810207), ed essere assicurata al medesimo la possibilita' di avvalersi, a tal

fine, dello stesso canale comunicativo utilizzato per l'invio delle

comunicazioni promozionali e comunque di uno strumento quanto piu' possibile

agevole, rapido, economico ed efficace (v. al riguardo parere n. 5/2004 del

Gruppo Art. 29). Ad esempio, se i terzi intendono inviare e-mail pubblicitarie,

devono consentire agli interessati di potersi opporre al trattamento inviando

una e-mail a un indirizzo di posta indicato nell'informativa resa ed

eventualmente riservato alla gestione delle problematiche sul trattamento dati

sottoposte loro da utenti e clienti.

Le suddette regole devono applicarsi anche quando i soggetti terzi - ai quali

si intenda comunicare (o cedere) i dati raccolti per finalita' di marketing -

siano societa' controllate, controllanti, o comunque a vario titolo collegate

con il soggetto che ha raccolto i dati personali degli interessati. Quanto al

profilo del consenso, va ribadito quanto gia' affermato dall'Autorita', sia

pure in altri contesti (cfr. provv. 23 novembre 2006, recante le Linee guida in

materia di trattamento di dati personali di lavoratori per finalita' di

gestione del rapporto di lavoro alle dipendenze di datori di lavoro privati,

doc. web n. 1364099; provv. 12 maggio 2011, recante le Prescrizioni in materia

di circolazione delle informazioni in ambito bancario e di tracciamento delle

operazioni bancarie, doc. web n. 1813953; v. anche provv. 15 giugno 2011"Titolarita' del trattamento di dati personali in capo ai soggetti che si

avvalgono di agenti per attivita' promozionali", doc. web n. 1821257; cfr.

anche provv. 22 febbraio 2007, cit.). In particolare, i soggetti appartenenti

al medesimo gruppo societario, al fine di adempiere all'obbligo del consenso,

devono essere comunque ritenuti, di regola, quali autonomi e distinti titolari

dei rispettivi trattamenti.

2.6.4 Consenso documentato per iscritto E' necessario inoltre che il consenso

per la finalita' promozionale sia documentato per iscritto. Va evidenziato che

la direttiva 2002/58/CE non stabilisce in modo specifico il metodo per ottenere

tale consenso (cfr. considerando 17 della stessa direttiva: "... Il

consenso puo' essere fornito secondo qualsiasi modalita' appropriata che

consenta all'utente di esprimere liberamente e in conoscenza di causa i suoi

desideri specifici, compresa la selezione di un'apposita casella nel caso di un

sito internet."). Ne consegue che gli operatori del settore possono

ritenersi liberi di scegliere il metodo che ritengono opportuno nell'ambito

della propria liberta' organizzativa. Inoltre, non e' necessario che il

consenso acquisito abbia forma scritta, a pena di invalidita' del medesimo, ma

e' comunque necessario che il titolare del trattamento adotti misure idonee a

darne prova fornendo alcuni elementi tali da poter ritenere acquisito il

consenso e circostanziare tale acquisizione. In particolare, e' necessario che

risultino documentati, nella modalita' che si ritenga di adottare, la data in

cui e' stato reso e gli estremi identificativi di chi lo ha ricevuto, adottando

altresi', contestualmente, analoghe procedure idonee a garantire che la

volonta' dell'interessato di revocare il suo consenso venga effettivamente

rispettata (cfr. provvedimento 30 maggio 2007, doc. web n. 1412598). Appare

utile adottare sistemi di verifica della identita' del contraente che si e'

registrato ad un sito web perche' interessato a ricevere offerte promozionali.

In tal senso, ad esempio, l'invio di una apposita e-mail al suo indirizzo di

posta elettronica con la quale si chiede di confermare la propria identita'

cliccando su un apposito link. 2.7 L'eccezione del "soft spam" per

l'invio di posta elettronica promozionale.

L'Autorita' ricorda che per le comunicazioni di cui all'art. 130, commi 1 e 2,

non valgono le cause di esonero del consenso di cui all'art. 24 del Codice. Per

la sola posta elettronica, tuttavia, puo' ricorrere l'eccezione del c.d."soft spam", di cui all'art. 130, comma 4, in base al quale, se il

titolare del trattamento utilizza, a fini di vendita diretta di propri prodotti

o servizi, le coordinate di posta elettronica fornite dall'interessato nel

contesto della vendita di un prodotto o di un servizio, puo' non richiedere il

consenso dell'interessato. Cio', pero', sempre che si tratti di servizi

analoghi a quelli oggetto della vendita e che l'interessato, adeguatamente

informato, non rifiuti tale uso.

3. Titolarita' del trattamento per lo spam effettuato mediante agenti o altri

terzi. In alcune circostanze, l'Autorita' ha rilevato che le comunicazioni

promozionali indesiderate vengono inviate non direttamente

dall'impresa/societa' promotrice, ma da agenti o altri soggetti terzi.

Pertanto, e' necessario chiarire quale fra il soggetto promotore e il terzo

debba considerarsi titolare del trattamento ai sensi dell'art. 28 del Codice,

con i relativi obblighi.

Al riguardo, viene in rilievo il provvedimento generale del 15 giugno 2011

sulla "Titolarita' del trattamento di dati personali in capo ai soggetti